Connexió client Linux

Per fer la connexió el primer que hem de fer és fer la instal·lació dels paquets necessaris per fer aquesta connexió, utilitzarem aquestes dues comandes, la primera per actualitzar tots els paquets actuals no és necessari, però és recomanable i la segona per instal·lar els paquets que volem.

sudo apt update

sudo apt install realmd sssd sssd-tools libnss-sss libpam-sss adcli samba-common-bin packagekitUna vegada instal·lats els paquets primer que farem serà verificar que la nostra màquina Ubuntu detecta el domini, ambl a seguent comanda.

vagrant@super-VirtualBox:~$ sudo realm discover 192.168.100.133grup3.lan

type: kerberos

realm-name: GRUP3.LAN

domain-name: grup3.lan

configured: no

server-software: active-directory

client-software: sssd

required-package: sssd-tools

required-package: sssd

required-package: libnss-sss

required-package: libpam-sss

required-package: adcli

required-package: samba-common-bin

Ara “presentarem” la màquina Ubuntu al servidor Windows. Necessitaràs un compte amb permisos per unir equips al domini. I la -U us diu que utilitzeu l’usuari “Administrador” per autenticar la unió. Us demanarà la contrasenya d’aquest administrador de Windows. En acabar, el teu Ubuntu ja serà “part” de la xarxa de Windows.

vagrant@super-VirtualBox:~$ sudo realm join -v -U vagrant 192.168.100.133

Resultat comanda

* Performing LDAP DSE lookup on: 192.168.100.133

* Successfully discovered: grup3.lan

Password for vagrant:

* Unconditionally checking packages

* Resolving required packages

* Joining using a truncated netbios name: SUPER-VIRTUALBO

* LANG=C /usr/sbin/adcli join --verbose --domain grup3.lan --domain-realm GRUP3.LAN --domain-controller 192.168.100.133 --computer-name SUPER-VIRTUALBO --login-type user --login-user vagrant --stdin-password

* Using domain name: grup3.lan

* Using computer account name: SUPER-VIRTUALBO

* Using domain realm: grup3.lan

* Sending NetLogon ping to domain controller: 192.168.100.133

* Received NetLogon info from: WIN-2ISUSQIBKRU.grup3.lan

* Wrote out krb5.conf snippet to /var/cache/realmd/adcli-krb5-YZmcXy/krb5.d/adcli-krb5-conf-FJSyY3

* Authenticated as user: vagrant@GRUP3.LAN

* Using GSS-SPNEGO for SASL bind

* Looked up short domain name: GRUP3

* Looked up domain SID: S-1-5-21-2037980830-2354978206-3898932875

* Received NetLogon info from: WIN-2ISUSQIBKRU.grup3.lan

* Using fully qualified name: super-VirtualBox

* Using domain name: grup3.lan

* Using computer account name: SUPER-VIRTUALBO

* Using domain realm: grup3.lan

* Enrolling computer name: SUPER-VIRTUALBO

* Generated 120 character computer password

* Using keytab: FILE:/etc/krb5.keytab

* A computer account for SUPER-VIRTUALBO$ does not exist

* Found well known computer container at: CN=Computers,DC=grup3,DC=lan

* Calculated computer account: CN=SUPER-VIRTUALBO,CN=Computers,DC=grup3,DC=lan

* Encryption type [3] not permitted.

* Encryption type [1] not permitted.

* Created computer account: CN=SUPER-VIRTUALBO,CN=Computers,DC=grup3,DC=lan

* Trying to set computer password with Kerberos

* Set computer password

* Retrieved kvno '2' for computer account in directory: CN=SUPER-VIRTUALBO,CN=Computers,DC=grup3,DC=lan

* Checking RestrictedKrbHost/super-VirtualBox

* Added RestrictedKrbHost/super-VirtualBox

* Checking RestrictedKrbHost/SUPER-VIRTUALBO

* Added RestrictedKrbHost/SUPER-VIRTUALBO

* Checking host/super-VirtualBox

* Added host/super-VirtualBox

* Checking host/SUPER-VIRTUALBO

* Added host/SUPER-VIRTUALBO

* Discovered which keytab salt to use

* Added the entries to the keytab: SUPER-VIRTUALBO$@GRUP3.LAN: FILE:/etc/krb5.keytab

* Added the entries to the keytab: host/SUPER-VIRTUALBO@GRUP3.LAN: FILE:/etc/krb5.keytab

* Added the entries to the keytab: host/super-VirtualBox@GRUP3.LAN: FILE:/etc/krb5.keytab

* Added the entries to the keytab: RestrictedKrbHost/SUPER-VIRTUALBO@GRUP3.LAN: FILE:/etc/krb5.keytab

* Added the entries to the keytab: RestrictedKrbHost/super-VirtualBox@GRUP3.LAN: FILE:/etc/krb5.keytab

* /usr/sbin/update-rc.d sssd enable

* /usr/sbin/service sssd restart

* Successfully enrolled machine in realm

Una vegada ja hem establert una connexió entre el client i el servidor, farem una comprovació per veure si la màquina troba a l’usuari el qual es vincularà.

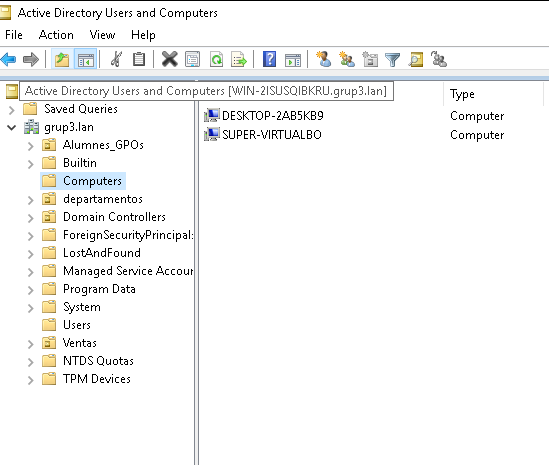

vagrant@super-VirtualBox:~$ id scanouid=190801121(scano) gid=190800513(domain users) groups=190800513(domain users) I per terminar farem l’última prova que serà anar al Active Directory per veure si ha reconegut a la màquina, per fer-ho anirem a l’apartat de Computers, on ens sortiran tots els clients connectats al nostre AD, i com es pot veure ens surten els dos clients que tenim connectat al AD, el desktop és el Windows 10 client, i el Super és el nostre Linux.